Взлом МФУ с панели управления:

попробуйте F12

В конце 2019 года австрийская компания SEC Consult — один из лидеров мирового рынка консалтинговых услуг в области кибербезопасности — направила в Konica Minolta отчет с результатами исследований, согласно которым встроенное ПО на 46 моделях МФУ Konica Minolta имеет ряд уязвимостей, позволяющих злоумышленникам получить привилегии root-пользователя и, соответственно, полный контроль над устройством. При этом реальный список уязвимых моделей значительно шире, ведь эти МФУ продаются не только под брендом Konica Minolta. Согласно подсчетам самого вендора, в совокупности речь идет о сотнях тысяч единиц оборудования. Другими словами, была обнаружена серьезная брешь в периметре IT-безопасности множества компаний по всему миру, поскольку речь фактически идет о неограниченном доступе к операционной и файловой системе МФУ, что дает возможность совершать с ним любые манипуляции: чтение и запись данных, изменение файлов конфигурации, проприетарных скриптов и т.д.

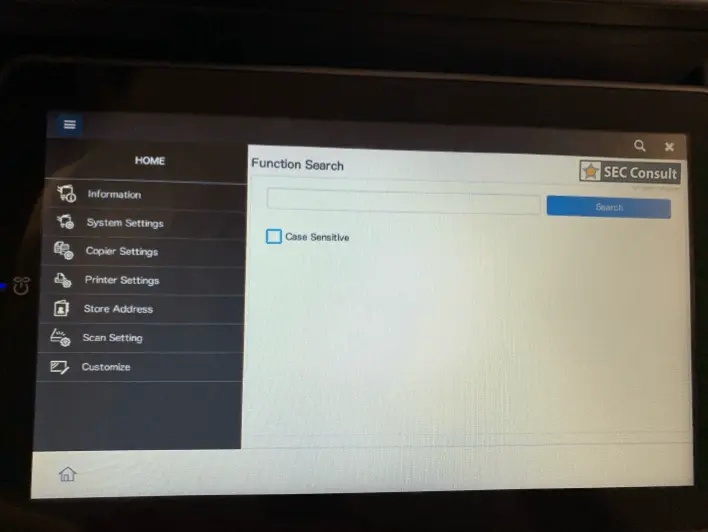

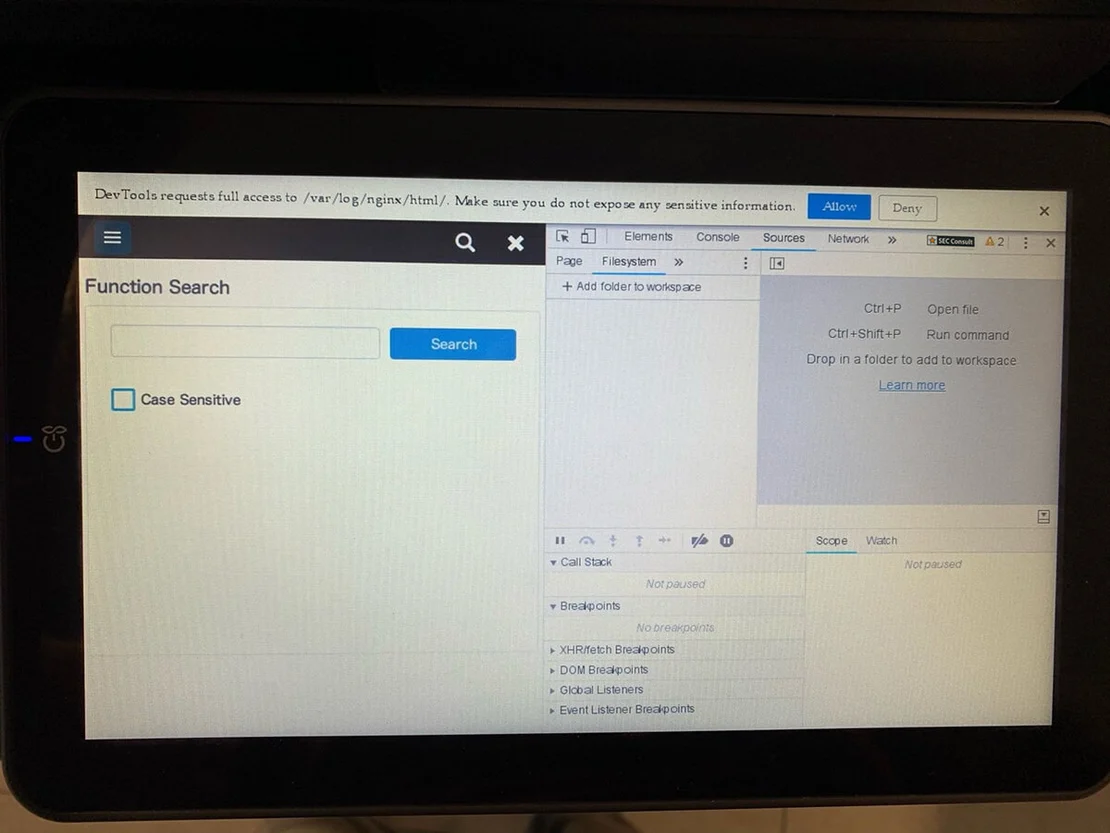

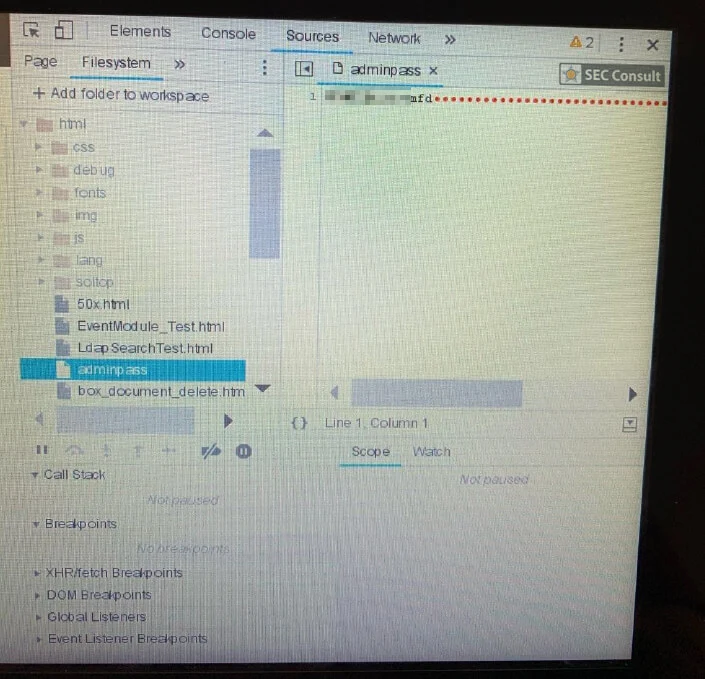

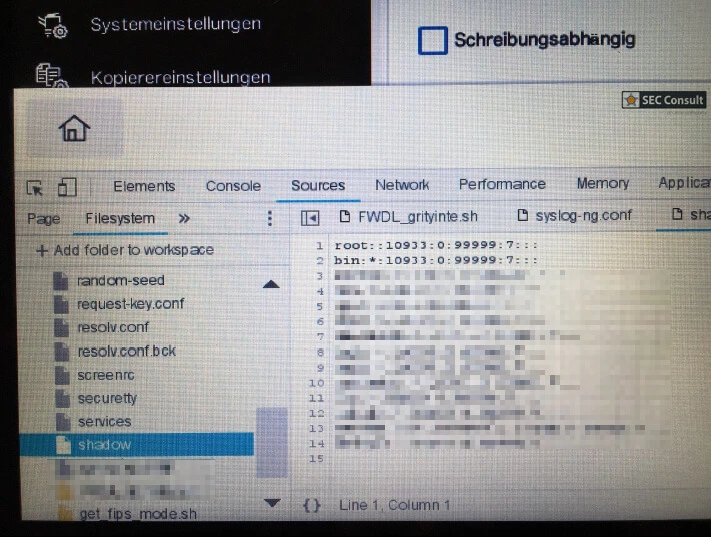

Посмотрим, что конкретно представляют собой обнаруженные уязвимости и как их можно было использовать. Индекс CVE-2022-29586 был присвоен возможности выхода за пределы «песочницы» с помощью внешней USB-клавиатуры. Песочница — это запущенное под unix-подобной ОС приложение с графическим интерфейсом, который выводится на тач-панель МФУ в полноэкранном режиме. В норме пользователь МФУ может взаимодействовать только с этим GUI и не должен иметь доступа к ОС. Анализируя интерфейс сенсорного терминала, специалисты SEC Consult обратили внимание на незначительные отличия в отображении некоторых графических элементов при навигации по пунктам меню. Так они пришли к выводу, что эти компоненты GUI не являются проприетарными и реализованы в виде веб-приложения, которое открывается в обычном браузере Chromium в режиме киоска. Речь идет о полноэкранном режиме, в котором привычные элементы интерфейса браузера не отображаются. Это ограничение оказалось легко обойти, просто нажав кнопку F12 на подсоединенной к МФУ клавиатуре. Как и в большинстве браузеров, это стандартный способ доступа к панели инструментов разработчика, и данная функциональная клавиша по какой-то причине не была заблокирована. Дальше в результате несложных в сущности действий был получен полный доступ к файловой системе, что дало возможность просматривать и создавать файлы, манипулировать скриптами приложений. Так, например, среди прочего оказалось возможным узнать хранящийся в файле ADMINPASS в незашифрованном виде пароль администратора для доступа к терминалу и веб-интерфейсу (CVE-2022-29588). Все это позволяло злоумышленникам получить доступ к ОС МФУ с root-правами (CVE-2022-29587) и открывало перед ним практически безграничные возможности.

В качестве наглядной демонстрации вероятных сценариев эксплуатации обнаруженных уязвимостей специалисты SEC Consult вывели на дисплей терминала свой сайт и логотип. Это значит, что точно также можно было бы отобразить фальшивый интерфейс с целью заполучить пользовательские логины и пароли. В SEC Consult успешно протестировали и еще более интересный вариант, позволяющий организовать работу МФУ таким образом, чтобы копии всех отсканированных на нем документов автоматически отправлялись на подконтрольные злоумышленникам сетевые адреса.

Производитель еще в начале 2020 года максимально оперативно отреагировал на ситуацию выпуском обновленной версии прошивки, но детальное описание проблемы и способов получения доступа SEC Consult опубликовала только летом 2022 года, поскольку пандемия COVID-19 существенно ограничивала возможности доставки этого критически важного обновления конечным пользователям. Дело в том, что в большинстве случаев новая прошивка должна была вручную устанавливаться сервисным специалистом соответствующей квалификации, и производителю оборудования потребовалось много времени, чтобы предпринять все необходимые и зависящие от него меры для защиты пользователей своей продукции в условиях ковидных ограничений.

Современное офисное оборудование для печати в плане электронной начинки, наличия различных интерфейсов подключения, средств ввода данных ничем принципиально не отличается от компьютера и нуждается в регулярном и своевременном обновлении ПО. Здесь уместно будет процитировать самих специалистов лаборатории SEC Consult: «В конце концов, это просто еще один компьютер с корпусом, пригодным для выполнения своей задачи — в данном случае нанесения чернил на бумагу». Несмотря на то, что вендоры совершенствуют средства автоматической удаленной доставки обновлений ПО для своего оборудования, в каких-то ситуациях эти механизмы могут быть недоступны или не позволяют полностью дистанционно решать все задачи по поддержанию внутреннего ПО принтера в актуальном состоянии. Что касается конечных пользователей, то, во-первых, далеко не всегда они могут самостоятельно обновить прошивку МФУ, в том числе и потому, что производитель оборудования, как правило, под страхом лишения гарантии требует, чтобы подобные операции выполнялись исключительно силами сертифицированных специалистов. А во-вторых, совершенно очевидно, что за новостями из мира кибербезопасности следит исчезающе малое число пользователей от их общего количества, в то время как аналогичные угрозы возникают постоянно. И, несмотря на усилия производителя заметное количество проданных устройств по тем или иным причинам может остаться без защиты и годами представлять опасность, являясь потенциальной брешью в системе информационной безопасности компании.